ProofPoint E-Mail-Sicherheit

Zugriffskontrolle und Compliance für Ihr gesamtes Unternehmen.

Authentifizierung und Autorisierung von Benutzern und Geräten mit Überwachung, Bedrohungsverfolgung und Berichterstellung.

Check Point Datacenter & Cloud Firewall ist eine leistungsstarke Sicherheitslösung, die Ihr Unternehmen vor Cyber-Bedrohungen schützt, unabhängig davon, ob Ihre Infrastruktur vor Ort, in der Cloud oder hybrid ist. Sie bietet fortschrittlichen Schutz vor Bedrohungen, Echtzeit-Überwachung und nahtlose Skalierbarkeit und sorgt dafür, dass Ihre Anwendungen, Daten und Netzwerke vor Angriffen geschützt bleiben.

Ungeschützter Zugang kann Ihr Unternehmen gefährden

Viele Unternehmen erkennen nicht, wie anfällig ihre sensiblen Konten sind, bis es zu spät ist. Ohne angemessene Sicherheitsvorkehrungen können Hacker und Insider-Bedrohungen schwache Zugangskontrollen leicht ausnutzen. Hier sind einige häufige Probleme, mit denen Unternehmen konfrontiert sind:

Gestohlene Anmeldedaten - Hacker haben es auf wichtige Konten mit schwachen oder wiederverwendeten Passwörtern abgesehen, um die Kontrolle über wichtige Systeme zu erlangen.

Schlechte Passwortverwaltung - Die Speicherung von Passwörtern in Tabellen, E-Mails oder gemeinsam genutzten Dokumenten macht es Unbefugten leicht, auf sie zuzugreifen.

Mangelnde Aufsicht - Wenn Sie nicht eindeutig nachverfolgen können, wer auf was zugreifen darf, haben Mitarbeiter möglicherweise Berechtigungen, die sie nicht haben sollten, oder - noch schlimmer - ehemalige Mitarbeiter können immer noch Zugriff haben.

Probleme bei der Einhaltung gesetzlicher Vorschriften - Viele Branchen haben strenge Sicherheitsanforderungen. Wenn Sie den privilegierten Zugang nicht ordnungsgemäß kontrollieren, drohen Ihnen Geldstrafen, rechtliche Probleme oder Datenschutzverletzungen.

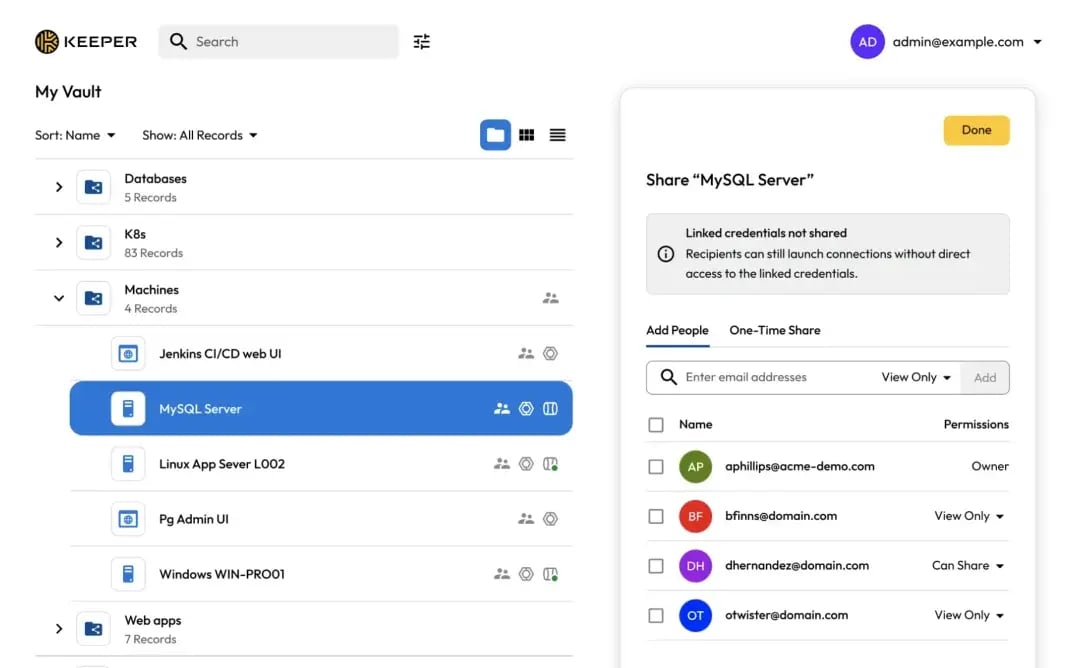

Wie Keeper PAM Ihr Unternehmen schützt

Eigenschaften

Herkömmliche Sicherheitsmodelle gehen davon aus, dass jemandem, der sich innerhalb des Unternehmensnetzes befindet, vertraut werden kann. Dieser Ansatz macht Unternehmen jedoch anfällig für Insider-Bedrohungen und gehackte Konten. Zero-Trust Security bedeutet, dass jede Zugriffsanfrage überprüft werden muss, egal woher sie kommt. Keeper PAM stellt sicher, dass nur autorisierte Benutzer auf kritische Konten zugreifen können, und verringert so das Risiko eines unbefugten Zugriffs oder von Datenverletzungen.

Schwache Passwörter sind ein Hauptgrund für Cyberangriffe. Häufig werden Passwörter wiederverwendet oder leicht zu erratene Passwörter erstellt. Mit der passwortlosen Authentifizierung macht Keeper PAM herkömmliche Passwörter überflüssig, indem es stattdessen biometrische Daten, Sicherheitsschlüssel oder Multifaktor-Authentifizierung (MFA) verwendet. Dies macht es für Angreifer nahezu unmöglich, Anmeldedaten zu stehlen oder zu erraten.

Viele Unternehmen wissen nicht, wer Zugriff auf was hat, bis es zu spät ist. Mit der Echtzeitüberwachung verfolgt Keeper PAM alle Aktivitäten von privilegierten Konten und gibt sofortige Warnmeldungen aus, wenn etwas verdächtig erscheint. Wenn ein unbefugter Benutzer versucht, auf ein sensibles System zuzugreifen, können IT-Teams sofort reagieren und potenzielle Bedrohungen stoppen, bevor sie Schaden anrichten.

Die manuelle Verwaltung von Benutzerberechtigungen ist zeitaufwändig und fehleranfällig. Keeper PAM automatisiert die Zugriffsverwaltung, indem es Unternehmen ermöglicht, Regeln festzulegen, wer auf was zugreifen darf. Wenn beispielsweise ein Mitarbeiter seine Rolle ändert, können seine Berechtigungen automatisch aktualisiert oder entzogen werden, um sicherzustellen, dass nur die richtigen Personen jederzeit Zugriff auf wichtige Konten haben.

Viele Privileged Access Management (PAM)-Lösungen sind kompliziert und benötigen Monate, um eingerichtet zu werden. Keeper PAM ist so konzipiert, dass es schnell und einfach zu implementieren ist, ohne dass ein Team von Sicherheitsexperten benötigt wird. Es lässt sich nahtlos in bestehende Systeme integrieren, so dass Unternehmen ihre privilegierten Konten ohne Unterbrechung des Betriebs schützen können.

Stärkere Sicherheit

Zentralisieren Sie den Zugriff auf Systeme und Daten mit Zero-Trust-Sicherheit und setzen Sie rollenbasierte Richtlinien für alle Ressourcen durch.

Verbesserte Compliance

Erfüllen Sie die Branchenvorschriften mit integrierten Sicherheits- und Prüfprotokollen.

Vereinfachte Verwaltung

Keine Tabellenkalkulationen oder manuelle Erfassung mehr - alles ist automatisiert.

Kosteneffizient

Sicherheit auf Unternehmensniveau ohne die hohen Kosten oder die Komplexität herkömmlicher PAM-Lösungen.

Finden Sie das ideale Produkt für Ihr Unternehmen

Vereinbaren Sie einen kostenlosen Beratungstermin mit unseren Experten, um das Produkt und das Paket zu finden, das am besten zu Ihren Geschäftsanforderungen passt.